Bài giảng Cấu trúc dữ liệu và giải thuật - Chương 2: Các kiểu dữ liệu và giải thuật tìm kiếm - Thiều Quang Trung

Bài giảng Cấu trúc dữ liệu và giải thuật - Chương 2: Các kiểu dữ liệu và giải thuật tìm kiếm - Thiều Quang TrungÝ tưởng của giải thuật tìm nhị phân là tìm các giới hạn phạm vi của dãy sau mỗi lần so sánh X với một phần tử trong dãy: – Tại mỗi bước tiến hành so sánh X với phần tử nằm ở vị trí giữa của dãy; – Dựa vào kết quả so sánh này để quyết định giới hạn dãy tìm kiếm ở bước kế tiếp là nửa trên hay nửa dưới của dãy.

41 trang | Chia sẻ: thucuc2301 | Ngày: 20/11/2020 | Lượt xem: 1190 | Lượt tải: 0

41 trang | Chia sẻ: thucuc2301 | Ngày: 20/11/2020 | Lượt xem: 1190 | Lượt tải: 0 Bài giảng Cấu trúc dữ liệu và giải thuật - Chương 1: Tổng quan cấu trúc dữ liệu - Thiều Quang Trung

Bài giảng Cấu trúc dữ liệu và giải thuật - Chương 1: Tổng quan cấu trúc dữ liệu - Thiều Quang TrungSự cần thiết của giải thuật • Tại sao sử dụng máy tính để xử lý dữ liệu? – Nhanh hơn, nhiều hơn. – Giải quyết những bài toán mà con người không thể hoàn thành được. • Làm sao đạt được những mục tiêu đó? – Nhờ vào sự tiến bộ của kỹ thuật: tăng cấu hình máy => chi phí cao – Nhờ vào các thuật toán hiệu quả: thông minh và chi phí thấp “Một má...

44 trang | Chia sẻ: thucuc2301 | Ngày: 20/11/2020 | Lượt xem: 1033 | Lượt tải: 0

44 trang | Chia sẻ: thucuc2301 | Ngày: 20/11/2020 | Lượt xem: 1033 | Lượt tải: 0 Ứng dụng khung làm việc Java Fork/Join thực thi một số thuật toán sắp xếp song song

Ứng dụng khung làm việc Java Fork/Join thực thi một số thuật toán sắp xếp song songBài báo trình bày khung làm việc Fork/Join trong Java 7, nhóm tác giả đã ứng dụng khung làm việc này để thực thi các thuật toán sắp xếp song song: sắp xếp trộn và sắp xếp nhanh. Thuật toán được nhóm tác giả cài đặt trên môi trường phát triển tích hợp Eclipse Juno và tiến hành đánh giá lần lượt trên hệ thống 2 nhân và 4 nhân. Kết quả đánh giá ch...

9 trang | Chia sẻ: thucuc2301 | Ngày: 20/11/2020 | Lượt xem: 1068 | Lượt tải: 0

9 trang | Chia sẻ: thucuc2301 | Ngày: 20/11/2020 | Lượt xem: 1068 | Lượt tải: 0 Cải tiến việc thực thi dò tìm những báo cáo lỗi trùng nhau sử dụng thông tin Centroid Class mở rộng

Cải tiến việc thực thi dò tìm những báo cáo lỗi trùng nhau sử dụng thông tin Centroid Class mở rộngViệc dò tìm trùng nhau của những báo cáo lỗi là một trong những vấn đề quan trọng trong việc bảo trì phần mềm trong những năm gần đây. Trong bài báo này, chúng tôi giới thiệu một phương pháp dò tìm dựa vào thông tin centroid lớp mở rộng (ECCI) để cải tiến việc thực thi dò tìm những báo cáo lỗi trùng nhau. Kết quả thực nghiệm từ ba dự án mã n...

9 trang | Chia sẻ: thucuc2301 | Ngày: 20/11/2020 | Lượt xem: 975 | Lượt tải: 0

9 trang | Chia sẻ: thucuc2301 | Ngày: 20/11/2020 | Lượt xem: 975 | Lượt tải: 0 Các cấu trúc dữ liệu nâng cao cho bài toán truy vấn vùng

Các cấu trúc dữ liệu nâng cao cho bài toán truy vấn vùngNhư vậy qua việc khảo sát và cài đặt cho bài toán truy vấn vùng bằng cấu trúc dữ liệu là cây phân đoạn, ta có được một số kết luận sau: đạt được tốc độ thực hiện mà bài toán đặt ra, cấu trúc bộ nhớ hợp lý, cài đặt dễ dàng theo mẫu để giải các bài toán cùng dạng thông qua các thuật toán mẫu. Hạn chế của cấu trúc này là các phép toán thống kê trên...

10 trang | Chia sẻ: thucuc2301 | Ngày: 20/11/2020 | Lượt xem: 1088 | Lượt tải: 0

10 trang | Chia sẻ: thucuc2301 | Ngày: 20/11/2020 | Lượt xem: 1088 | Lượt tải: 0 Phân tích các giải thuật tập hợp chùm giảm độ trễ tại nút biên mạng OBS

Phân tích các giải thuật tập hợp chùm giảm độ trễ tại nút biên mạng OBS(3) Để ước tính độ dài chùm được hoàn thành, một số mô hình dựa trên thống kê độ dài chùm đo được (trong đề xuất của Sui) hay các ngưỡng thời gian trong M lần tập hợp chùm sau cùng nhất (như đề xuất của Jiang) hay tốc độ trung bình của M gói tin đến sau cùng nhất (của Fukushima). Các cách tiếp cận này giúp việc ước tính chính xác hơn, nhưng phải...

12 trang | Chia sẻ: thucuc2301 | Ngày: 20/11/2020 | Lượt xem: 958 | Lượt tải: 0

12 trang | Chia sẻ: thucuc2301 | Ngày: 20/11/2020 | Lượt xem: 958 | Lượt tải: 0 Mở rộng phụ thuộc hàm trong cơ sở dữ liệu bị nhiễu

Mở rộng phụ thuộc hàm trong cơ sở dữ liệu bị nhiễuĐịnh lý 2.[4] Cho n n0(k,e) ( d = 2e+1), giả sử tất cả những tập vế trái của phụ thuộc hàm cực tiểu có kích thước tối đa là k. Khi đó, kích thước các phần tử của F (2e+1)$ không thể lớn hơn c1k. Mặt khác, tồn tại một cơ sở dữ liệu với những tập vế trái của phụ thuộc hàm cực tiểu có kích thước tối đa là k, mà các phần tử của và F (2e+1) có kích...

9 trang | Chia sẻ: thucuc2301 | Ngày: 20/11/2020 | Lượt xem: 1017 | Lượt tải: 0

9 trang | Chia sẻ: thucuc2301 | Ngày: 20/11/2020 | Lượt xem: 1017 | Lượt tải: 0 Một giải pháp hiệu quả cho việc đồng bộ hóa dữ liệu trên thiết bị di dộng

Một giải pháp hiệu quả cho việc đồng bộ hóa dữ liệu trên thiết bị di dộngKích thước của khối phải lớn hơn kích thước của các chữ ký của khối cộng lại. - Một khối có kích thước lớn sẽ làm giảm thông tin của chữ ký gửi từ B đến A - Một khối có kích thước nhỏ thì xác suất so khớp trên A sẽ cao hơn, do đó nó sẽ làm giảm có lượng byte truyền từ A đến B

6 trang | Chia sẻ: thucuc2301 | Ngày: 20/11/2020 | Lượt xem: 890 | Lượt tải: 0

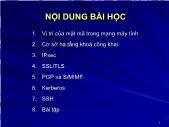

6 trang | Chia sẻ: thucuc2301 | Ngày: 20/11/2020 | Lượt xem: 890 | Lượt tải: 0 Bài giảng Mật mã học - Chương 5+6

Bài giảng Mật mã học - Chương 5+6Khi hai hệ thống bắt đầu một phiên làm việc SSH, máy chủ sẽ gửi khoá công khai của nó cho máy khách. Máy khách sinh ra một khoá phiên ngẫu nhiên và mã hoá khoá này bằng khoá công cộng của máy chủ, sau đó gửi lại cho máy chủ. Máy chủ sẽ giải mã khoá phiên này bằng khoá riêng của mình và nhận được khoá phiên. Khoá phiên này sẽ là khoá sử dụng ...

106 trang | Chia sẻ: dntpro1256 | Ngày: 20/11/2020 | Lượt xem: 1225 | Lượt tải: 0

106 trang | Chia sẻ: dntpro1256 | Ngày: 20/11/2020 | Lượt xem: 1225 | Lượt tải: 0 Bài giảng Mật mã học - Chương 4: Chứng thực dữ liệu

Bài giảng Mật mã học - Chương 4: Chứng thực dữ liệuNêu tên các ứng dụng có sử dụng chữ ký số nhằm đảm bảo an toàn thông tin. 8. Phân tích độ an toàn của các giải thuật MD5, SHA. 9. Mô tả các kỹ thuật có thể sử dụng để tấn công vào giải thuật MAC. 10. Chọn một trong số những giải thuật MAC và giải thuật băm để viết một ứng dụng sử dụng giải thuật này

60 trang | Chia sẻ: dntpro1256 | Ngày: 20/11/2020 | Lượt xem: 1249 | Lượt tải: 0

60 trang | Chia sẻ: dntpro1256 | Ngày: 20/11/2020 | Lượt xem: 1249 | Lượt tải: 0